دارپا(مخوف ترین سازمان سری پنتاگون) توانست در یک حمله سایبری به اطلاعات تراشه های اپل، اینتل، انویدیا و AMD دست پیدا کند.

طبق گزارش تام شارد ور؛ یک تیم هکری که توسط مرکز دارپا و نیروی هوایی ایالات متحده پشتیبانی مالی می شوند، روش هایی را کشف کردند که به آن ها اجازه می داد اطلاعات پردازنده مرکزی Arm شرکت های اپل، کوالکام و علاوه براین، پردازنده های گرافیکی Nvidia ، AMD و پردازنده های گرافیک یکپارچه اینتل و اپل را به راحتی هدف حمله سایبری قرار دهند. این گروه معتقدند از طریق مکانیسم های DVFS می توانند اطلاعات این پردازنده ها را سرقت کنند.

هکرها برای این حمله به دادههایی از حسگرهای توان، دما و فرکانس داخلی رایانه شخصی نیاز داشتند. این اطلاعات را به راحتی می توان از یک حساب کاربری محلی بدست آورد. بدین ترتیب، یک هکر می تواند راحت به داده های مهم دسترسی پیدا کند. روش حمله ای که این محققان مورد استفاده قرار دادند فقط برای نشان دادن نقاط ضعف موجود در این تراشه ها بود. اما، خوشبختانه نرخ خروج داده در این روش بسیار پایین بود. هکرها معمولا این لایه ها را هدف حمله قرار نمی دهند بلکه به سراغ لایه های راحت تر می روند. اما، افراد سایبری با تحقیقات بیشتر قادر خواهند بود روش سریع تری را برای نفوذ به سیستم کشف کنند.

در این حمله محققان از اطلاعاتی که توسط مکانیسم دینامیک ولتاژ و مقیاس فرکانس (DVFS) در دسترس قرار میگیرد، استفاده کنند که تقریباً در تمام تراشههای مدرن وجود دارد. DVFS فرکانس و توان را در زمان واقعی تعدیل می کند تا گرما و TDP را در یک سطح استاندارد نگه دارد. بنابراین می تواند از این طریق، بهترین بازده انرژی یا بهترین عملکرد را برای پردازنده فراهم کند. این کار توسط حالت P تراشه کنترل می شود که محققان از آن برای جمع آوری داده ها استفاده کردند.

با ثابت نگه داشتن یکی از سه متغیر DVFS (گرما، توان یا فرکانس)، محققان می توانند دو متغیر دیگر را زیر نظر بگیرند تا تشخیص دهند که کدام دستورالعمل ها در حال اجرا هستند. آن ها با اجرای یک کد جاوا اسکریپت در مرورگر توانستند فرکانس را کاهش دهند.

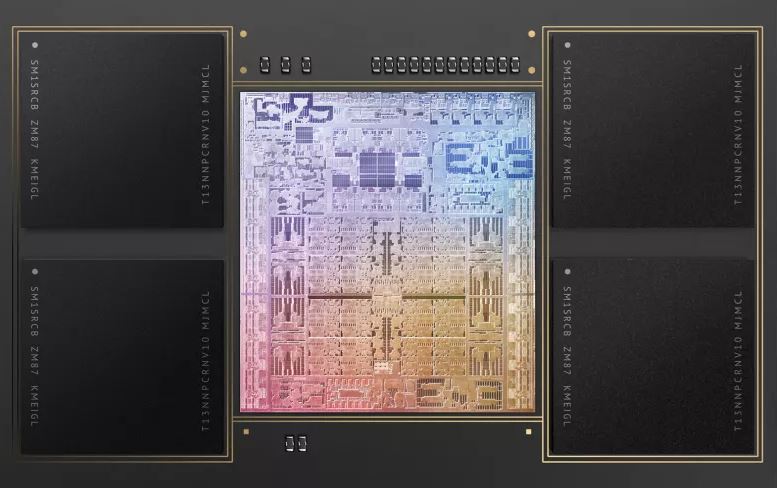

در اینجا میتوانیم برخی از کارهایی که محققان برای مشاهده متغیرهای DVFS روی1 M و2 M اپل، Qualcomm Snapdragon 8 Gen1 و پردازنده Google Tensor انجام دادند، مشاهده کنیم. همانطور که در اسلایدها مشاهده می کنید، آن ها توانستند انواع مختلفی از دستورالعمل ها مانند MUL، ADD، FMUL و AES را به دقت در هر یک از منحنی های فرکانس، توان و دما ترسیم کنند. این بردارها مسیر را برای حملات بعدی باز می کند.

برخی از تراشهها به علت محدودیت های حرارتی که دارند، دادهها را به صورت توان و فرکانس نشت می دهند. اما یک سری از تراشه ها هم هستند که با ثابت نگه داشتن فرکانس، دادهها را از طریق توان متغیر و دادههای حرارتی نشت می دهند. در هر دو صورت، این روش ها آسیب پذیر هستند.

آن ها خاطرنشان کردند که سرعت استخراج داده ها در حال حاضر به 0.1 بیت در ثانیه محدود شده است، اما می توان آن را در آینده بهینه سازی کرد. علاوه بر این، دستگاههای دارای محدودیت حرارتی زمان زیادی طول می کشد تا به یک حالت ثابت برسند. اما با افزودن بلوک API و یک خنک کننده اضافی می توان دما و فرکانس را کنترل کرد. هکرهای دارپا نتایج بررسی های خود را به اپل، انویدیا، AMD، کوالکام، اینتل و تیم گوگل کروم اطلاع دادند. شرکت های سازنده تراشه نیز مسائلی را که در این مقاله به آن پرداخته شد، تایید کرده اند. اما معلوم نیست چه اقداماتی را برای مقابله با حملات هکری آینده انجام خواهند داد. باید منتظر ماند و دید!